Esta é uma história que você acharia fantasiosa se Hollywood contasse.

No dia 29/3 foi denunciada publicamente uma tentativa de ataque que poderia ter um alcance imenso, não fosse a sua descoberta prematura.

|

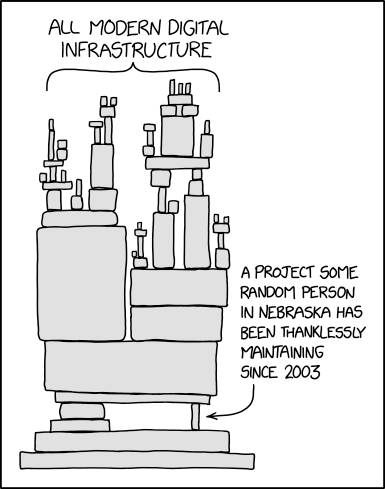

| Xkcd 2347 |

Uma categoria de ataque que vem crescendo é a chamada "supply chain" (cadeia de suprimento). Com o aumento da complexidade e dos requisitos funcionais das aplicações, é praticamente inviável desenvolver algo sem utilizar trechos escritos por terceiros. Este tipo de ataque tenta infectar bibliotecas e módulos populares para que o malware se afixe a inúmeras aplicações.

O código livre é um alvo tentador para este tipo de ataque, já que o seu processo de desenvolvimento é, normalmente, aberto a contribuições de qualquer pessoa (inicialmente condicionadas à revisão pelos participantes mais antigos). Em alguns casos o ataque foi feito roubando as credenciais de um desenvolvedor que já participava do projeto, mas isto costuma ser rapidamente detectado.

No caso do ataque ao XZ Utils (uma biblioteca de compressão de dados muito popular), tudo indica que o atacante optou pela forma mais lenta, tendo iniciado dois anos atrás com pequenas contribuições e indo ganhando confiança. Um cumplice (ou o próprio atacante usando um segundo nome) parece ter pressionado o projeto por evoluções, o que acelerou a aceitação do atacante como membro do projeto com acesso irrestrito ao repositório.

O golpe se concretizou com a inclusão de elementos daninhos nas versões 5.6.0 e 5.6.1 do ZX Utils. Felizmente estas versões não chegaram a ser incorporadas em versões de produção, afetando apenas versões beta da Red Hat e Debian, apesar de algumas pressões do atacante.

O malware não estava no código fonte em si. O processo de geração dos executáveis foi alterado para incluir trechos binários de código (disfarçados no repositório como arquivos texto) quando o alvo era Linux em processadores x86. O código inserido interfere com o processo de autenticação no acesso remoto via ssh, permitindo acessos indevidos (criando assim um backdoor).

Em um "plot twist", o backdoor foi descoberto por um pesquisador da Microsoft que estava analisando desempenho do acesso remoto via ssh e achou estranho uma perda de desempenho de 0,5 segundos.

Fontes:

Nenhum comentário:

Postar um comentário